您现在的位置:首页

--> 安全

不知从何时起,人们开始热衷在网页里模仿传统应用程序的界面。无论控件、窗口还是交互体验,纷纷向着本地程序靠拢,效果越做越绚。

然而华丽的背后,其本质仍是一个网页,自然掩盖不了网页的安全缺陷。

当网页特效蔓延到一些重要数据的交互 —— 例如账号登录时,风险也随之产生。因为它改变了用户的使用习惯,同时也彻底颠覆了传统的意识。

BlueBox于2014年7月30日宣布安卓从2010年以来一直存在一个apk签名问题[1],并且会在今年Blackhat上公布细节。 利用该漏洞可以提升权限,突破沙箱限制。我在细节公开之前对这个漏洞进行成功利用,在此分享一些漏洞利用的细节。

前几天在试用gitx这个软件时偶然看到Google修复了一个漏洞,并记为Google Bug 7699048。这是一个AccountManagerService的漏洞,利用这个漏洞,我们可以任意调起任意未导出的Activity,突破进程间组件访问隔离的限制。这个漏洞影响2.3 ~ 4.3的安卓系统。 一.关于AccountManagerService AccountManagerService同样也是系统服务之一,暴露给开发者的的接口是AccountManager。该服务用于管理用户各种网络账号。这使得一些应用可以获取用户网络账号的token,并且使用token调用一些网络服务。

2014年1月21日下午,全国的互联网都瘫了。百度、新浪等等,什么网站都打不开。这么大范围的严重的事故真的让人瞠目结舌,我以为被是美国黑客入侵了。事实嘛……你听我慢慢说来。

在签名的过程中,有一点很关键,收到数据的一方,需要自己保管好公钥,但是要知道每一个发送方都有一个公钥,那么接收数据的人需要保存非常多的公钥,这根本就管理不过来。并且本地保存的公钥有可能被篡改替换,无从发现。怎么解决这一问题了?由一个统一的证书管理机构来管理所有需要发送数据方的公钥,对公钥进行认证和加密。这个机构也就是我们常说的CA。认证加密后的公钥,即是证书,又称为CA证书,证书中包含了很多信息,最重要的是申请者的公钥。

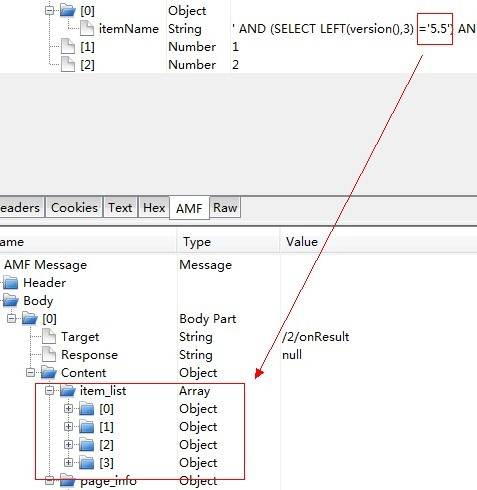

在webgame中,装备复制、金币复制的漏洞是如何形成的?如何规避这类问题?如何做好网页游戏的入侵防御?挽救措施有哪些?当安全事故发生之后,如何才能最小化减少运营商损失?

据play!官网介绍,play!内置容器支持HTTPS协议,有两种实现方式,一种是X.509方式,另一种是keystore方式。不过官网上对整个流程的配置并不完整,下文主要介绍后一种方式的配置全过程,以免各位被网上过时文章误导。

原文贴图太多,微信对不可信地址图片又拒绝访问,偷个懒,直接QR码作为目前被广泛使用的二维码,它为用户带来便捷的同时,也成为了恶意软件、网络钓鱼等攻击的携带者和传播者。为此,了解QR码编码方式,分析其潜在攻击方法并提出低于方案具有重要的意义。本文介绍了QR的编码结构和编码过程,阐述了具体篡改QR码的操作步骤,论述了不同的QR码应用场景下的潜在的攻击方式,提出了针对编码解码器的改进方案和引入第三方管理这两类方式来抵抗QR码的攻击。贴微信地址: 查看文章

HttpOnly并不是万能的,首先它并不能解决xss的问题,仍然不能抵制一些有耐心的黑客的攻击,也不能防止入侵者做ajax提交。为了降低跨站点脚本攻击带来的损害,通常需要将HTTP-only Cookie和其他技术组合使用。如果单独使用的话,它无法全面抵御跨站点脚本攻击。

很多人也许觉得IIS PUT这玩意不值一提啊...其实不然,身在乙方,给客户做安服的时候总是遇到IIS写权限的问题,一方面WVS7.0已经可以扫描并且使用POC成功写入漏洞目标,另一方面无聊的土耳其或者印度尼西亚黑客总是喜欢利用写权限上传txt或者html到漏洞目标,以示对方的hack技术的强大。

目前php站点的安全配置基本是open_basedir+safemode,确实很无敌、很安全,即使在权限没有很好设置的环境中,这样配置都是相当安全的,当然了,不考虑某些可以绕过的情况。本文讨论两点开启open_basedir后可能导致的安全隐患(现实遇到的),一个也许属于php的一个小bug,另外一个可能是由于配置不当产生的。

近3天十大热文

-

[563] Go Reflect 性能

[563] Go Reflect 性能 -

[30] 正态分布的前世今生(一)

[30] 正态分布的前世今生(一) -

[18] Linux Used内存到底哪里去了?

[18] Linux Used内存到底哪里去了? -

[16] 基于HTTP缓存轻松实现客户端应用的离线支持

[16] 基于HTTP缓存轻松实现客户端应用的离线支持 -

[14] 在JavaScript中什么时候使用==是正

[14] 在JavaScript中什么时候使用==是正 -

[14] 公钥私钥加密解密数字证书数字签名详解

[14] 公钥私钥加密解密数字证书数字签名详解 -

[13] Cuckoo Filter:设计与实现

[13] Cuckoo Filter:设计与实现 -

[13] Joomla反序列化漏洞的查漏补缺

[13] Joomla反序列化漏洞的查漏补缺 -

[13] Linux内存中的Cache真的能被回收么?

[13] Linux内存中的Cache真的能被回收么? -

[12] 无锁HashMap的原理与实现

[12] 无锁HashMap的原理与实现

赞助商广告